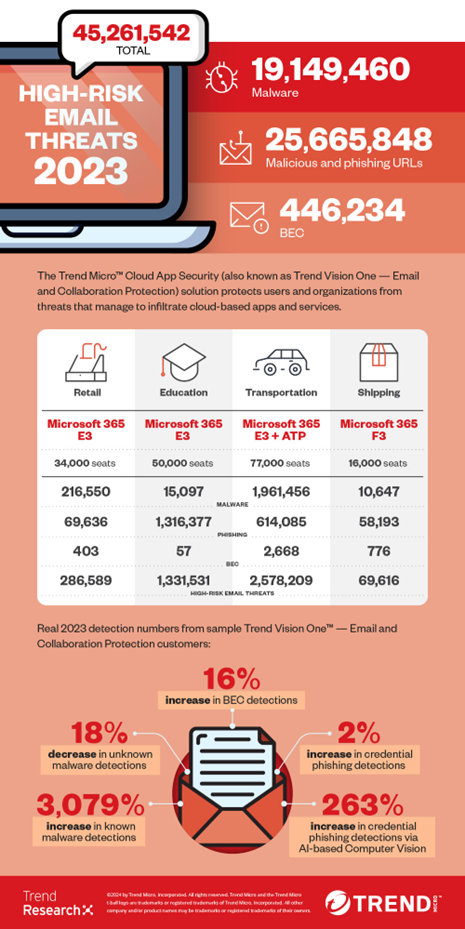

Gli ambienti di lavoro remoti e ibridi sono diventati la nuova norma. Il fatto che la posta elettronica diventi sempre più parte integrante delle operazioni aziendali ha portato gli attori malintenzionati a preferire la posta elettronica come vettore di attacco. Nel 2023, Trend Vision One™ – Sicurezza della posta elettronica e della collaborazione scoperto più di 45 milioni di minacce e-mail ad alto rischiooltre a quelli rilevati dalla sicurezza integrata di Microsoft 365 e Google Workspace. Man mano che gli avversari diventano più furtivi e organizzati, è più importante che mai portare le difese della tua organizzazione oltre la sicurezza nativa.

Con forza lavoro flessibile e remota continuano a causare lacune nella sicurezza del cloud da sfruttare, i criminali informatici stanno sfruttando i punti ciechi nella sicurezza integrata dei servizi di posta elettronica. Infatti, il 46% di tutte le minacce bloccate da Trend Micro nel 2023 erano minacce di posta elettronica.

Sfortunatamente, la sicurezza integrata per i servizi di posta elettronica più diffusi, come Microsoft 365 e Google Workspace, non è semplicemente sufficiente a impedire alle e-mail dannose di infiltrarsi nelle aziende. Strumenti come Email and Collaboration Security sono diventati una parte essenziale della tua strategia di difesa, poiché questa piattaforma di sicurezza integra la sicurezza integrata e funge da secondo livello di difesa in grado di intercettare minacce altamente evasive e complesse.

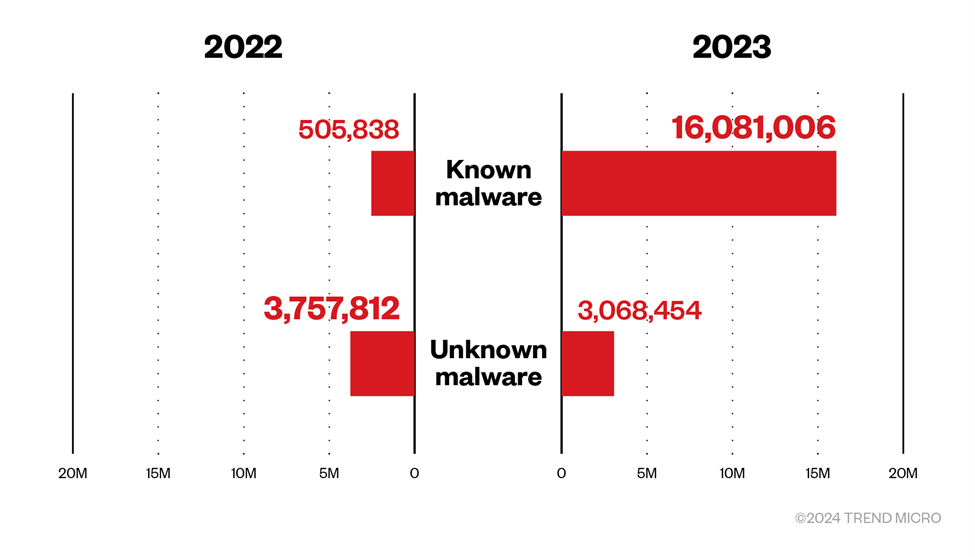

Gli attacchi malware sono aumentati, i rilevamenti di malware noti sono diminuiti

Tendenza rilevata e bloccata 19,1 milioni di file malware nel 2023. Ciò rappresenta un aumento del 349% rispetto al 2022. Anche il numero di minacce malware note è aumentato a 16 milioniindicando un massiccio aumento del 3.079%. Tuttavia, è importante menzionare che il numero di file malware sconosciuti è di 3 milioni, rappresentando un calo del 18%.

A metà del 2022 misura implementata da Microsoft continua a contribuire a questo calo nei rilevamenti. Durante questo periodo, Microsoft ha preso provvedimenti per impedire l’esecuzione di programmi macro nei documenti di Microsoft 365, in particolare quelli ottenuti da Internet o ricevuti come allegati di posta elettronica. Negli ultimi otto anni, il metodo prevalente per l’accesso iniziale è stato tramite documenti di Microsoft 365 contenenti macro dannose, comunemente distribuite ai target tramite posta elettronica.

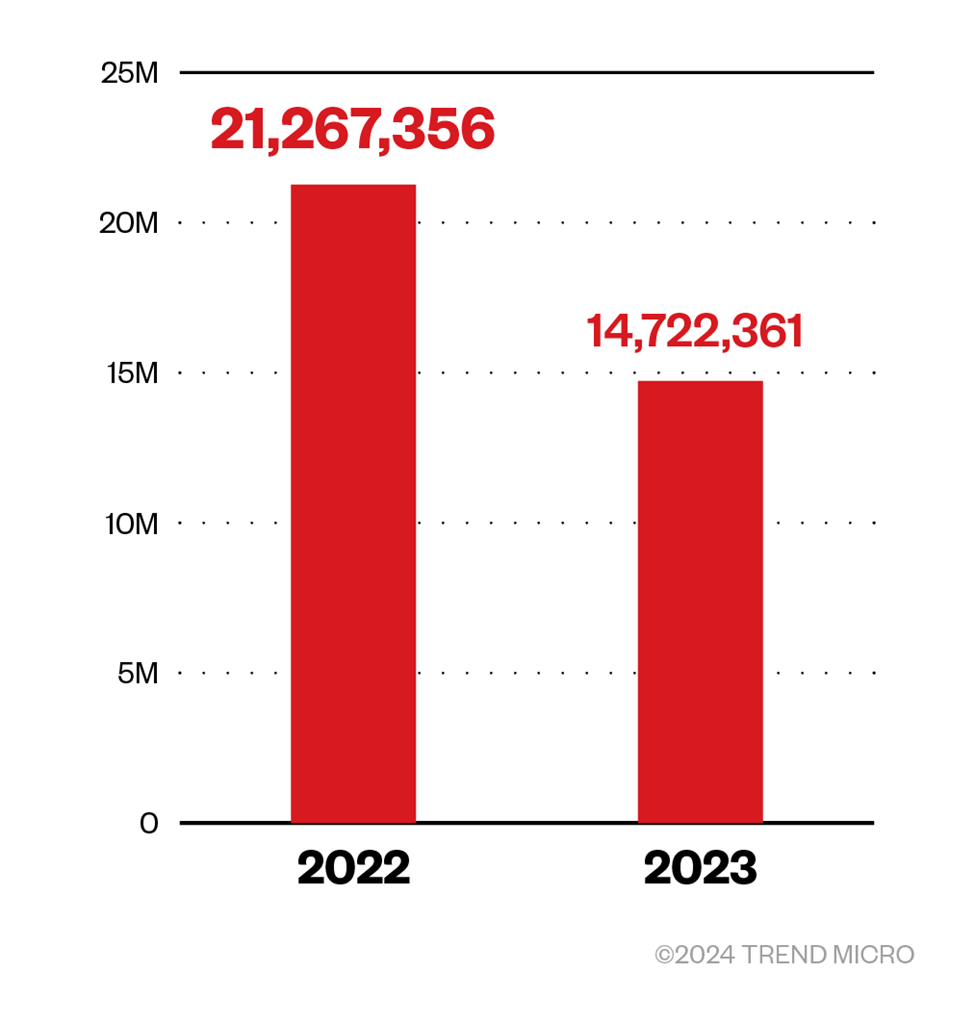

Il phishing rimane un metodo di attacco comune

Secondo un rapporto della società di sicurezza Egress, Il 94% delle organizzazioni sono stati vittime di attacchi di phishing nel 2023. Ciò spiega il Aumento del 40% degli incidenti di phishing dal 2022, anno in cui abbiamo rilevato e bloccato un totale di oltre 14 milioni di attacchi.

Abbiamo anche osservato un Diminuzione del 45% degli attacchi di phishing rilevati tramite conteggio spam nel 2023, con quasi 8 milioni di rilevamenti totali.

È importante notare che gli sforzi di rilevamento di Email and Collaboration Security contano i link di phishing negli allegati come potenziali malware, il che spiega il calo nei rilevamenti di phishing. I criminali informatici stanno ora optando per incorporare i link di phishing negli allegati e-mail anziché direttamente nel corpo dell’e-mail per scopi di offuscamento.

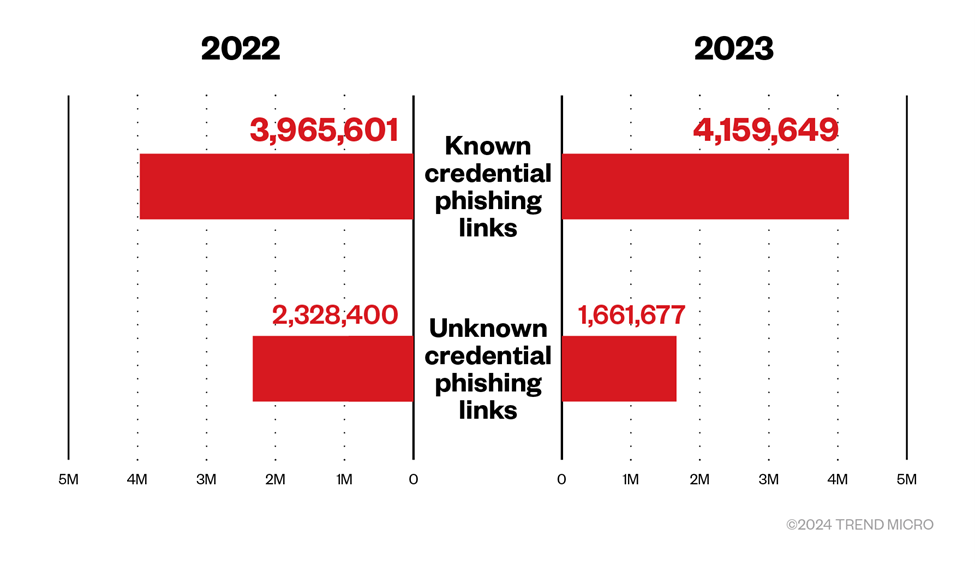

Gli attacchi di phishing volti a rubare informazioni e dati, noti anche come phishing delle credenziali, hanno visto un Crescita del 17% nel 2023, con quasi 7 milioni di rilevamenti. La tendenza ha registrato una crescita minima per i rilevamenti di phishing di credenziali note pari al 5%, mentre i rilevamenti di phishing di credenziali sconosciute hanno registrato un significativo balzo del 29%.

Tuttavia, 870.555 link di phishing delle credenziali sono stati scoperti tramite Computer Vision, una tecnologia di analisi delle immagini e apprendimento automatico (ML) che rileva le email di phishing delle credenziali controllando il contenuto del sito come elementi brandizzati e moduli di accesso. I nostri risultati rappresentano un enorme aumento del 263% rispetto al 2022.

BEC continua a essere un’opzione di attacco redditizia

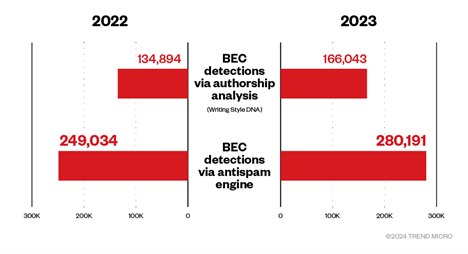

Trend™ Research ha rivelato che le rilevazioni di compromissione della posta elettronica aziendale (BEC) sono aumentate a 446.234 nel 2023, una crescita del 16%Il numero di attacchi BEC rilevati tramite Trend Micro™ Writing Style DNA ha raggiunto quota 166.034, mentre 280.191 sono stati rilevati tramite il motore anti-spam, con un incremento del 13%.

I criminali informatici hanno continuato a sviluppare le loro tattiche per trarre vantaggio da nuove configurazioni di lavoro. Trend Research ha stabilito che gli autori di BEC impersonavano principalmente dirigenti o personale dirigenziale di alto livello falsificando i nomi dei dipendenti generici. Con l’arrivo di sofisticati strumenti di chat AI, si prevede che i criminali informatici diventeranno più abili in questo tipo di falsi.

Prossimi passi

La visibilità in tutta l’azienda è fondamentale nella nuova normalità degli ambienti di lavoro remoti e ibridi. Devi scoprire, valutare e mitigare continuamente i rischi sulla tua superficie di attacco digitale per proteggere i tuoi utenti e mantenere l’azienda fuori dai titoli dei giornali.

Per ottenere una visibilità completa, i responsabili della sicurezza informatica dovrebbero sfruttare una piattaforma basata su SaaS che integri le funzionalità di sicurezza integrate nelle piattaforme di posta elettronica come Microsoft 365 e Google Workspace.

Soluzioni basate su SaaS come Sicurezza delle app cloud sono facili da configurare, utilizzano tecniche sofisticate come ML e fanno parte del nostro Visione di tendenza Uno™. Questa singola piattaforma moderna per le operazioni di sicurezza cloud-native offre funzionalità chiave come XDR appositamente progettato, gestione della superficie di attacco e funzionalità zero-trust, così puoi muoverti più velocemente dei tuoi avversari e proteggere le operazioni aziendali.

Scopri di più su fatti e cifre delle minacce via e-mail per il 2022, nonché sulle strategie di mitigazione, nel nostro esclusivo report sul panorama delle minacce via e-mail: Tattiche e tecniche dei criminali informatici che le organizzazioni devono conoscere.

Etichette

sXpIBdPeKzI9PC2p0SWMpUSM2NSxWzPyXTMLlbXmYa0R20xk